Die Installation von SQL Server 2022 kann in Umgebungen mit komplexen Netzwerkkonfigurationen zu Herausforderungen führen. Bei einer Installation ist beim Konfigurieren der Kontoinformationen für den SQL Server und den SQL Agent Dienst der Fehler „The RPC Server is unavailable“ und „The SQL Server service account login or password is not valid„, aufgetreten. Dieser Beitrag erklärt, wie dieses Problem in unserem spezifischen Szenario gelöst wurde.

Problemstellung

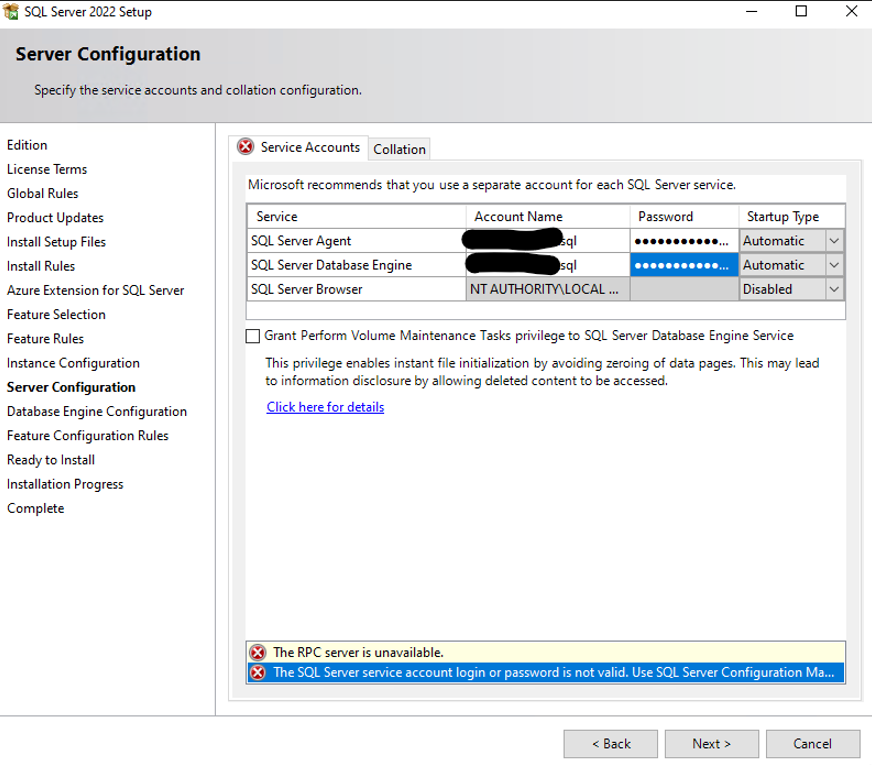

Während der Installation des SQL Server 2022 tritt beim Übergang zum nächsten Schritt des Installationsassistenten, in dem die Dienstkontoinformationen für den SQL Server und den SQL Agent konfiguriert werden, ein Fehler auf. Die Fehlermeldungen lauten „The RPC Server is unavailable“ und „The SQL Server service account login or password is not valid„. Obwohl die zweite Meldung suggeriert, dass Benutzername oder Passwort des Dienstkontos nicht korrekt seien, ist dies tatsächlich irreführend, da die Credentials korrekt sind.

Ursache des Problems

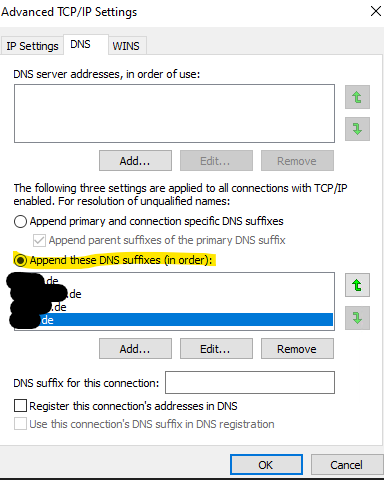

Die Ursache für den Fehler liegt in der Netzwerkkonfiguration, speziell im Zusammenhang mit der DNS-Konfiguration. In unserem Fall verwendet das Active Directory einen sogenannten Disjoined Namespace, bei dem die Member-Server einen vom AD-Namen unterschiedlichen DNS-Suffix haben. Der SQL Server Installer versucht offenbar, die Domäne nicht mit einem vollqualifizierten Domänennamen (FQDN) zu erreichen, sondern nur mit einem Hostnamen. Das Anhängen des DNS-Suffix des lokalen SQL Servers scheitert daher aufgrund des Disjoined Namespace.

Lösung des Problems

Eine erfolgreiche Lösung wurde nach eingehender Recherche auf der Webseite https://deibymarcos.wordpress.com/2016/04/06/sql-server-set-up-error-the-rpc-server-is-unavailable/ gefunden. Der entscheidende Tipp war, dass die DNS-Suffix-Liste vollständig konfiguriert sein muss.

Um das Problem zu beheben, wurden die folgenden Schritte durchgeführt:

- Überprüfung der DNS-Einstellungen auf dem Server, auf dem SQL Server 2022 installiert werden soll.

- Hinzufügen des DNS-Suffix der Active Directory-Domäne zu den DNS-Einstellungen des Servers.

- Neustart des Installationsvorgangs für den SQL Server 2022.

Nach der Konfiguration der DNS Search Suffixe verlief der MS SQL Installationsprozess ohne weitere Probleme.