Ich stand kürzlich vor einem Problem, das auf den ersten Blick keinen Sinn ergab. Ich erstelle meine SSL-Zertifikate unter Debian (inzwischen Version 13) und verpacke sie als .pfx (PKCS#12), um sie anschließend auf Windows Servern zu importieren.

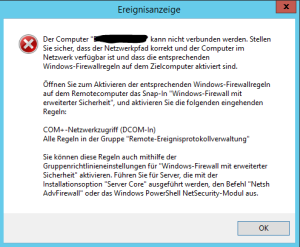

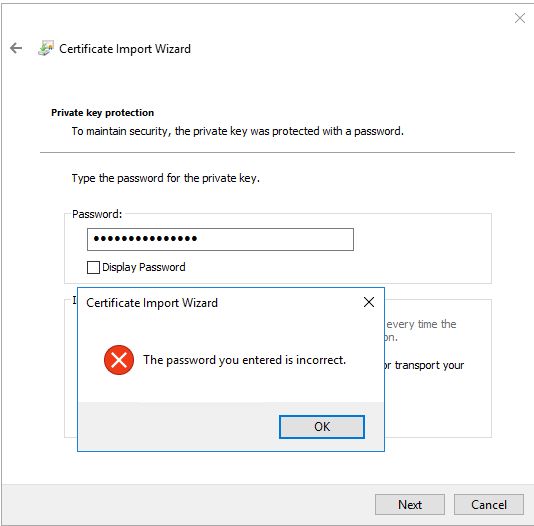

Während der Import auf neueren Systemen problemlos funktionierte, scheiterte er auf Windows Server 2016 konsequent. Der Import-Assistent brach immer mit dem Fehler ab: „Das eingegebene Kennwort ist falsch.“ (bzw. auf Englisch: „The password you entered is incorrect.“)

Ich habe das Passwort mehrfach überprüft und neu gesetzt – ohne Erfolg. Der Fehler war irreführend, denn das Passwort war korrekt.

Die Ursache

Das Problem liegt an der Version von OpenSSL. Mit Debian 13 (und auch schon 12) kommt OpenSSL 3.0+ zum Einsatz. Diese Version nutzt standardmäßig moderne Verschlüsselungsalgorithmen für den PKCS#12-Container, die Windows Server 2016 im Import-Prozess noch nicht verarbeiten kann. Das System kann den Container nicht entschlüsseln und interpretiert dies fälschlicherweise als falsches Passwort.

Die Lösung Damit Windows Server 2016 die Datei wieder lesen kann, muss man OpenSSL anweisen, die älteren, kompatiblen Algorithmen zu verwenden. Dafür gibt es die Option -legacy.

Der angepasste Befehl sieht so aus:

openssl pkcs12 -export \

-out zertifikat.pfx \

-inkey private.key \

-in public.crt \

-certfile chain.crt \

-legacyDurch den Switch -legacy wird der Container wieder so verschlüsselt, dass auch ältere Systeme wie Server 2016 ihn problemlos akzeptieren. Sicherheitstechnisch betrifft das nur die „Verpackung“ der Datei, die eigentlichen Zertifikats-Schlüssel bleiben unverändert stark.

Mir diesem Parameter funktioniert der Import auf allen Windows-Versionen wieder problemlos.